案例描述

2023 年 7 月,在一次大规模网络安全实战攻防演习活动中,某大型企业在邮件服务商和网络安全团队的合作下,截获了一封来自攻击队的、主题为“部分技术人员涨薪通知”的带毒邮件。邮件以员工最关心的薪酬通知为话题,引诱用户打开带毒附件。该企业随即启动了内部安全审计,发现已有部分员工下载并打开了该邮件的附件。网络安全部门随即将已经中招的设备做了封禁处理。下图为邮件正文内容截图。

邮件的附件为一个加密压缩包。表面上看,将压缩包加密的目的似乎是所谓的“保密”,但实际上,攻击者这样做的目的,是为了为防止邮件安全网关对邮件附件进行反病毒查杀。尽管目前世面上的绝大多数邮件安全网关都已经具备对常用文档、常见压缩格式文件的病毒查杀能力。但攻击者将压缩包加密,就大大增加了反病毒引擎的识别难度。

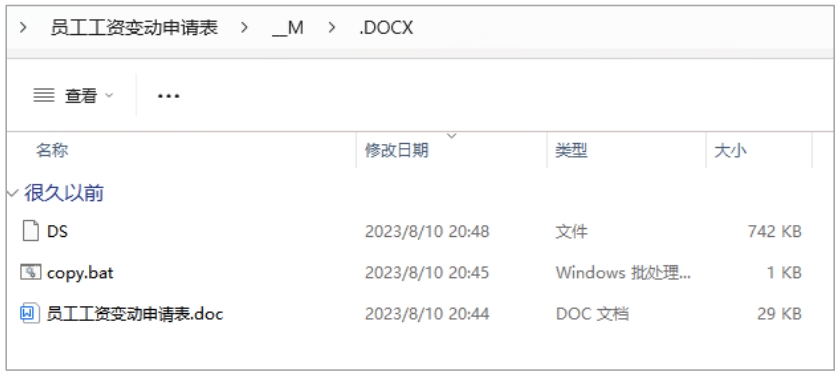

安全技术人员在隔离环境下将加密压缩包进行解压测试,得到一个名为“员工工资变动申请表.doc”的快捷方式文件和一个隐藏文件夹,快捷方式的图标为 Word。由于 Windows 系统默认不显示快捷方式文件(lnk 文件)的后缀,所以从普通用户的角度看,解压后的文件似乎是一个常见的 Word 文档。

通过邮件查看快捷方式属性可以发现,这个看似 Word 文档的快捷方式,一旦运行,就会执行以下命令:

C:\Windows\System32\cmd.exe C:\Windows\System32\cmd.exe /c ".\__M\.DOCX\copy.bat" && exit

命令执行的结果就是运行隐藏文件夹中的 copy.bat 脚本。copy.bat 脚本的功能是把同文件夹下的 DS 文件拷贝到临时文件夹并重命名为 ihost.exe,并且运行。ihost.exe 是最终的恶意载荷,是一个远控木马。木马程序被调起运行后,bat 脚本将删除 DS 和 lnk 文件,以清理痕迹,同时打开一个无害的 doc 文档,以便迷惑用户。

最终用户在完全不知情的情况下被植入了远控木马,攻击队可以利用远控木马持续监听用户口令以及查看用户本地文件。

实事求是的说,演习中攻击队编撰的这封钓鱼邮件,水准远超一般黑产团伙:一方面,邮件内容不仅逻辑严谨、极具吸引力,而且极具迷惑性;另一方面,攻击脚本还使用了多种免杀对抗技术和多重伪装技术。具体特点如下。

内容吸睛,话术逼真

邮件以涨薪为诱饵,普通员工很难不动心。“注意保密”、“解压密码”等红色提示,看起来更是合情合理,给了员工巨大的心理暗示,可以成功的阻止员工向同事、IT 部门和网络安全部门进行核实或求证。

加密压缩,免杀设计

加密压缩的方式,可以绕过大部分杀毒引擎的查杀,是一种简单有效的免杀方法。不仅如此,攻击文件之间的相互调用,还有逃逸沙箱检测的效果:病毒实际上是通过多个文件相互调用的方式实现加载的,lnk、bat 文件均不带有恶意载荷,DS 文件运行前也没有后缀。通过这样的组合攻击方式,使得每个单一文件在沙箱中运行时都不会报毒。

多重伪装,行动隐秘

攻击队对于邮箱域名、文件名称、文件图标等都进行了精心的伪装。首先,发件人邮箱的域名是攻击队新注册的,但与目标单位邮箱域名非常接近,不太容易一眼看出;第二,攻击队将 lnk 文件伪装成 doc 文件、将 ihost.exe 伪装成系统进程;第三,攻击队给快捷方式制作了一个 Word 图标。这些伪装大大增强了攻击的隐蔽性和迷惑性。

鉴别方法

由于网络安全实战攻防演习中的攻击队,技术能力、造假能力要比一般的黑产团伙专业得多,所以,识别和防范攻击队邮件的难度也更大一些,具体可以参考以下方法:

警惕合情但不合理的邮件内容

一般来说,薪资调整,都会有部门主管或人力主管与员工面谈,不会简单的通过一封所谓的秘密邮件来说明。这就是“合情不合理”。从历年攻防演习的实践来看,攻击队还经常使用诸如薪酬通知、安全监测工具、实名举报等借口诱骗目标人打开带毒附件甚至安装病毒软件。

违背安全常识的操作应及时举报

例如在本案例中,将加密压缩包与解压密码通过同一邮件发出,已经违背了基本的安全常识规则,完全没有任何保密性可言了。如果真想对文件加密,就应当将加密压缩包和解压密码通过两个相互独立的渠道进行发送,如一个用邮件发,一个通过短信或社交软件发,目的是防止攻击者截获邮件后直接就能解密。

天上掉馅饼的事一定要反复斟酌

不论是发放补贴还是提升薪酬,如果没有其他可靠信息来源对此进行作证,那么这种事情都属于意外之喜,天上掉馅饼,一定要多加谨慎,反复核实。

部署高级邮件安全工具分析附件

从企业邮件安全管理角度来看,使用如“CACTER 邮件安全网关”等高级邮件安全系统,可以对加密附件进行隔离审核与深度分析;也可以通过智能内容识别,从邮件正文智能提取解压口令,对附件进行解压后进一步进行查杀。