案例概述

邮件主题为《公司内部通知》,邮件正文中含有二维码,扫描后跳转的链接为“ hxxp://wap.xxxxx.org ” , 该 网 站 会 检 测 请 求 中 的 UA 信 息 , 最 终 跳 转 的 链 接 为“hxxp://xxxxxxxxnnzwrv97rofs.xxxxx.top”,其目的是诱导用户输入身份证号、银行卡号、银行预留手机号、支付密码等个人敏感信息。

邮件分析

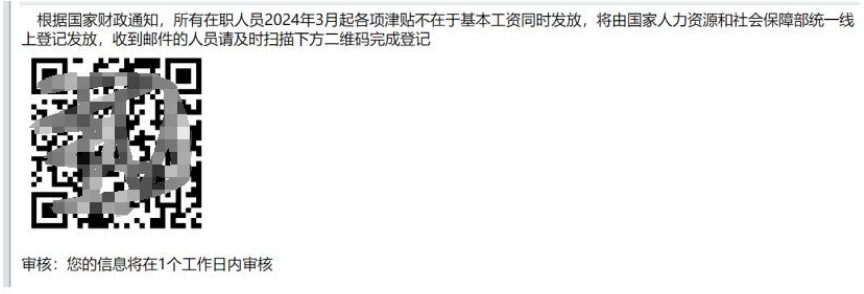

正文分析

邮 件 正 文 中 的 内 容 主 要 是 诱 导 收 件 人 扫 描 正 文 中 的 二 维 码 。 钓 鱼 网 址 由hxxp://wap.xxxx.org 跳转至“hxxp://xxxxx.xxxx.top”,其目的是获取用户的身份证号、银行卡号、银行预留手机号、支付密码等个人敏感信息。

链接分析

访问跳转后的钓鱼链接“hxxp://xxxxxxnnzwrv97rofs.xxxxxxxx.top/h5/”,并替换移动端UA 头,页面显示为钓鱼页面。如下图所示:

点击”立即申请“后要求填写身份信息,如下所示。将所有信息填写完成后提示正在检查 2~3 分钟。

网站分析

查看网站解析域名, IP 为香港 ip,38.xxx.xxx.56

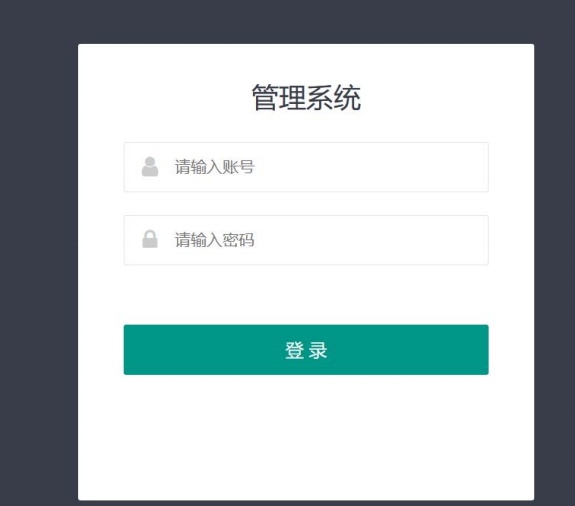

在 之 后 的 溯 源 分 析 中 发 现 访 问 hxxp://xxx.xxxx.org 跳 转 至hxxp://xxxxxxxxw7azq04oqo.xxx.top,通过页面报错信息找到网站后台。

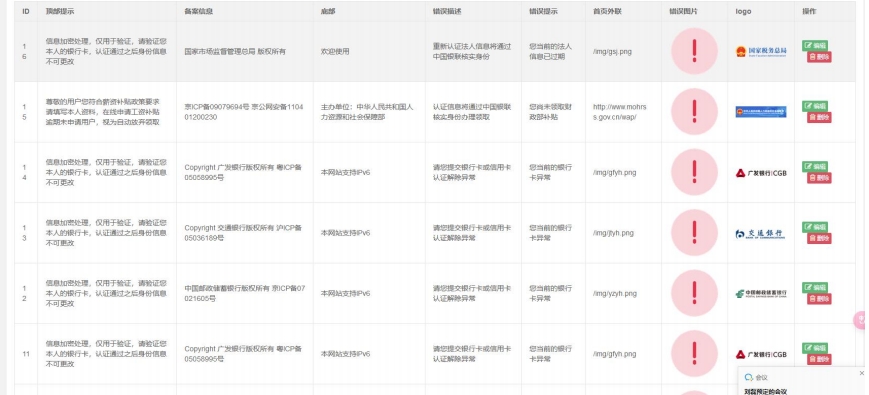

成功登录该钓鱼网站后台,存在大量钓鱼页面模版,如下所示:

成功登录该钓鱼网站后台,获取到受害者清单:

通 过 管 理 员 日 志 记 录 , 找 到 了 另 一 个 钓 鱼 网 站 后 台 网 址hxxp://209.146.xxx.xxx/admin.html,成功登陆后获得受害者清单。

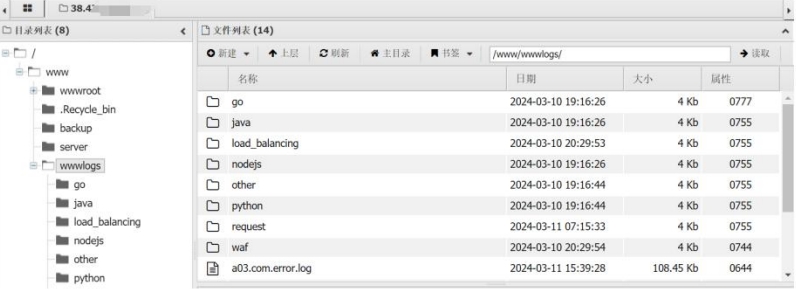

通过上传 PHP 文件获取服务器权限,服务器 ip38.47.xx.xx 中国香港.

黑产组织画像

邮件主题:《企业内部通知》

邮件内容:以企业财务部门的名义发送“津贴发放通知,线上登记审核”邮件,目的为获取受害人银行卡信息、身份证号、手机号、银行卡密码等信息。

黑产组织:各类企事业单位,活动的钓鱼网站链接 2 个。